信息安全新领域——可信证明技术

作者 lightsource | 2013-06-03 16:14 | 类型 网络安全, 行业动感 | 6条用户评论 »

|

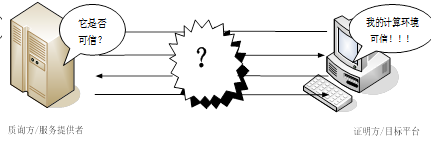

由于互联网所具有的信息共享,使用便利等特点已经使它成为人们生活的一部分,互联网已经成为信息传输和资源共享的主要载体。但是,随着互联网与各种利益关联越来越紧密,使得安全威胁与安全使用的矛盾愈加尖锐。在网络环境中,每个人都想知道自己的电脑在经过一段时间的网络活动后是否还可以继续相信它没有被黑客利用;网络服务提供商也非常想确认在允许一个终端接入到它的服务系统前,这个终端是否可信;网上银行的客户也希望知道在他把钱通过网络汇入一个银行的服务系统时,这个系统能否被客户所信任;云计算的使用者同样非常关心云计算的服务器是否可信。由此可见,在分布式计算环境中对于主机的安全性要求越来越高,针对这种情况,如何证明相互通信的终端安全可信,已经成为计算机安全领域中研究的重要课题,计算平台可信证明(Remote Attestation)技术正是针对于该课题的前沿研究方向。 近年来,可信计算技术迅速发展,通过利用这些技术能够在本地主机上建立一套可信的运行环境,为应用提供保障。由微软、HP、IBM等多家IT大公司发起的国际可信计算组织(TCG,Trusted Computing Group)已联合了世界数百家企业,共同制定了一系列与可信计算相关的标准,这些标准中包括可信计算模块(TPM,Trusted Platform Module)、可信软件栈(TSS, Trusted Software Stack)、可信计算平台等内容。其中,TPM是可信计算技术中的基础,它是嵌入在硬件平台上的安全芯片,其内部预置了一个支撑安全体系的密钥树的存储根。通过合理利用各种可信计算技术,能够实现以TPM可信根为起点,逐步扩展到整个硬件平台,构建基于硬件的信任链,最终完成从底层硬件到上层系统的可信传递。通过上述方法能够有效的在本地主机上搭建起一套可信的计算环境,但是,对于与其通信的外部主机而言并不能确定其具备可信的计算环境,更不能确定与其通信是否安全,这个问题尤其在网络环境中(如P2P,网格计算等)更加明显。另外,可信证明机制也是TCB的重要部分,证明机制能与度量机制、控制机制共同协作来为计算平台提供基础的安全服务。证明机制通过度量机制对计算平台关键属性进行度量,然后根据度量得到的度量值和系统实施的规则,可以推断出计算平台是否可信的结论。另外,利用远程证明技术外部的质询方能够根据证明方安全属性等内容的度量来判断出证明方是否具备可信状态,质询方可以根据证明方的状态来提供相应的服务,另外,也可以对不可信的主机进行隔离。因此,通过研究证明机制能够为保障计算平台的安全可靠提供依据,并且利用可信远程证明技术能够有效的解决网络环境中通信主机是否可信的证明问题,在一定程度上有利于改善网络环境的安全威胁状况。 可信计算是当前信息安全领域的研究热点,证明问题是可信计算最为重要的问题之一。因为可信基于证明,只有证明才能在不可信的环境中建立信任关系。国内外可信计算技术的迅速发展也促使对于证明问题研究的不断深入,这些研究工作所涉及的范围非常广泛,从计算平台到应用程序,从整体架构到具体协议,从上层系统到底层硬件都被包含到了可信证明的研究中。TCG提出的远程证明(Remote Attestation)的概念使得对于证明问题的研究就成为信息安全领域中前沿热点问题。在TCG规范中,证明(Attestation)是可信计算平台的三个基础特征之一。针对平台身份和平台配置状态的验证,TCG将证明分为两种形式,其一是针对平台身份的证明(Attestation of Identity)。一个平台可以通过提供与平台相关的证书来证明平台是可以被信任的实体。背书证书是平台相关证书的一种,其作用是提供平台嵌入有合法的TPM的证据。另外一种是对平台配置信息的证明,称为对平台的证明(Attestation of Platform),是一种报告计算平台配置寄存器(Platform Configruation Rigester,PCR)中完整性度量值的机制。在TCG规范中所描述的证明过程中,TPM使用保存在其中的RSA签名算法中的私钥签名PCR值,并且将度量报告一起发送给质询方。质询方使用公钥获取PCR值,并且利用度量报告重新计算PCR值,然后与获得的PCR值进行比较,以此来证明计算平台的完整性是否被破坏。然而,TCG架构下的证明方案不能够适应复杂的计算环境,阻碍了可信计算在分布式环境中的发展。随后,针对于TCG证明方案存在的问题先后有大批科研工作者进行了大量研究工作,这些努力将证明问题从简单的基于二级制的证明方法逐步发展为更加适合复杂环境下的基于动态特征的证明问题研究。对于证明问题,美国国家安全局(National Security Agency,简称NSA)也高度重视,针对当前TCG中证明方案缺乏灵活性等不足,NSA在技术报告《Attestation:Evidence and Trust》中重新定义了证明方案的框架和原则,给出了设计证明系统的参考方案. 对于可信证明过程而言,证明方需要提供与可信性相关的可信证据,可信证据包括证明方的实际行为,证明方的完整性信息等内容,而质询方在获得可信证据后,需要与预期的行为或者完整性信息进行验证,根据验证的结果推理出证明方是否具备可信性。简单说,可信是目标,证明是手段,例如用户希望知道远端或者本地计算机是否可信,通过证明技术作为达到这种目标的手段途径。 | |

雁过留声

“信息安全新领域——可信证明技术”有6个回复

(2个打分, 平均:3.50 / 5)

(2个打分, 平均:3.50 / 5)

很好,赞!不过需要说明的是国内在可信网络领域的研究是很领先的。

TCG的TNC通过终端完整性评估完成了接入时终端环境的可信性验证(准入控制);但接入后还需要监管终端环境中主体行为的可信性– 是否符合预期才行。

我们在2004年启动的可信网络世界体系架构(屈先生主持)的研究工作中就明确提出了“主体可信性,不仅要看身份,也要看行为”的观点,而且还形成了一套完整的理论、标准体系。我在博客上也曾对其做过一些专题讨论,供参考。http://www.i170.com/user/falcon/ArtList/Cate_15020

可信性证明在云服务时代将更加重要。

国内沈昌祥院士在可信计算领域做出了很多重要工作。TNC中对端的可信状态大多数采用哈希值比对来度量。但是,这种静态的方式存在TOC与TOU问题,即可信的度量与可信验证时存在一定的时间滞后。如果能够引入主体行为可信那将在很大程度上提高可信等级,并且能够提高可信度量的动态性。但在定义可信的过程中,可信与预期有关,因此也具有一定的主观性,行为的定义是关键。

云计算环境下,由于主机对服务器的不可控,因此,可信证明更加重要,毕竟让客户信任的服务才能够有竞争力。

可信计算从提出到现在多少年了?有产业化过么?

可信计算技术以及标准国外发展较早,其核心可信计算芯片TPM芯片已在IBM,Lenovo等笔记本终端都有加入,可以参看BIOS里启动的TPM设置;可信计算在国内刚刚起步,武汉大学,北工大都有较为深入的研究,武汉瑞达,联想等都有相关产品,另外在国内的信息安全等级保护标准中,也对可信技术有一定明确。国内现有可信计算产业尚属起步阶段,且应用面相对较窄,对大众的普及还不够。但是,自主可控的理念在北京浪潮已经开始不断拓展,随着更多信息安全领域杰出人士的共同努力,会对国内信息安全做出一定贡献。

有幸听过沈院士讲可信,收益匪浅。作为北工大毕业生,能够看到母校对可信的贡献,挺自豪的。 另外,据我所知可信计算,在军方,政府,学术界还是蛮热门的一个话题,国标叫TCM,曾经测试过国民技术的LPC接口TCM芯片。

TCM是我国自主研制的可信计算芯片,加密算法不同于TPM,主要用于我国可信计算,目的在于不受制于国外技术,还是一种“自主可控”的思想。北工大有北京市重点可信计算实验室,毕业于此也深感骄傲。