铱迅信息Web安全防护 “事前-事中-事后”重定义

作者 aguai | 2011-03-25 19:26 | 类型 网络安全 | 18条用户评论 »

|

Web业务的迅速发展也引起了黑客们的强烈关注,他们将注意力从以往对传统网络服务器的攻击逐步转移到了对 Web 业务的攻击上。黑客利用网站操作系统的漏洞和Web程序的SQL注入漏洞等得到Web服务器的控制权限,轻则篡改网页内容,重则窃取重要内部数据,更为严重的则是在网页中植入恶意代码,使得网站访问者受到侵害。 当前网络上75%的攻击是针对Web应用的。这些攻击可能导致网站遭受声誉损失、经济损失甚至政治影响。各类网站客户已逐渐意识到Web安全问题的重要性,但传统安全设备(防火墙/IPS)解决Web应用安全问题存在局限性,而整改网站代码需要付出较高代价从而变得较难实现。同时,很多关系国计民生的重要网站,面临监管机构安全合规的要求。

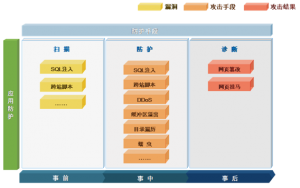

国内对web安全防护的定义如下如所示: 事前:通过Web应用扫描器,检测应用程序是否存在SQL注入漏洞,XSS跨站等漏洞。 事中:使用web应用防护系统,针对攻击者的入侵行为及各类Web应用攻击,DDOS攻击进行有效的阻断及防护。 事后:针对网页篡改进行实时监控。一旦检测到网页被篡改,及时启动响应机制,对非法页面流出进行阻断,对管理人员进行告警等动作。 这样针对web安全防护的定义,事前进行web应用扫描,检测是否存在漏洞,web扫描器是根据特征库的,如果特征库不齐全,针对很多隐性的漏洞,单纯的工具是不可能做到完善的定位,漏报非常多。事中进行防护,这个不多说,事后进行网页防篡改,这个对于很多真正做技术的人来说,防篡改只是门面功夫,篡改网页国家已有法律规范,现在很少攻击者篡改网页,而且篡改网页意义不大,而且市场上流传的防篡改软件,非常容易突破限制,“防篡改”显然是中国特色产物。混迹web安全圈子多年的人士应该听过“刷库”一说。入侵者窃取的是客户机密资料,长期的控制,谁还会那么傻帽去改页面呢? 为此,铱迅信息针对web安全防护进行了“重定义”。也是对输出型web应用防护系统的一个定义,总结为三句话: 事前:想进进不来。使用web应用防护系统,通过规则匹配(铱迅信息拥有10余年web安全研究团队),自学习等功能对各种web攻击(如:各种SQL注入,各种跨站,各种Bypass,上传漏洞,目录泄露等)进行防护。 事中:进来找不到,找到拿不走。事中铱迅信息定义为通过SQL语句,WEBSHELL木马等动作对数据库操作(刷库、拖库),网站服务器(提权、渗透其他主机),网页涂鸦(挂黄色,反动,炫耀,网马等内容)。 事后:拿走能发现,拿走看不了。“拿不走”事件触发了“能发现”。拿走看不了指数据库内容加密(不是单纯的MD5加密,而是多重加密算法结合,才能真正做到拿走看不了)。

| |

雁过留声

“铱迅信息Web安全防护 “事前-事中-事后”重定义”有18个回复

(4个打分, 平均:4.00 / 5)

(4个打分, 平均:4.00 / 5)

在推广理念,说明Web墙的各功防黑效果。

但我感觉现在的Web墙应该重点放在放DDOS和负载均衡上,虽说铱迅已经有了负载均衡产品,能不能考虑两合一呢?

铱迅的WEB应用防火墙不妨参照下别的厂家,不但包含安全,还开始走应用交付的路……单纯靠安全,再好,很难打动用户。

一般般的明白。

WAF放在DDOS,负载上不现实,也不合适。现在的安全产品,就是太多,太杂,铱迅走的路线是专一,专注。公司口号啥来着:安全源自专业。

百川兄说的,也不无道理,确实是,就是我们产品单一。不能给一整套解决方案,这个是个问题。有啥不明白,可以提问。

感觉文章中的

事中:进来找不到,找到拿不走

事后:拿走能发现,拿走看不了。

太神奇了?求技术细节。

其实三个方面一般的用户早就关注并却采取措施了,只不过这个方案做了个打包而已。对于WEB安全来说,仅仅定位于自身安全只不过解决了用户关注的一部分,即可信性。抗DDoS和负载均衡是为了解决另一个大问题:可用性。

安全永远是可用、可信的集合。现在很多公司的宣传往往根据自己产品的指标来反推用户需求。这不但是掩耳盗铃,而且是把用户当傻子。

话说的可能有些重了,但真诚的希望在这里发的是真正技术贴,而不要成为个别公司的广告贴。

我认同aguai的话,专业就行,没必要什么东西都整合在一起,抗ddos攻击的话,靠部署在用户侧的设备也没没有意义

噢,这不是广告帖,而是我称之为“伪创新”,如果是AD,首席大人也不给通过。因为国内外的WAF都是输入型的WAF,这个定义是输入型和输出型相结合的。无论数据是获取还是回显,都需要检测。在弯曲的都是大牛,稍微看一下就知道这个方式的好处了。我就不敢画蛇添足多嘴了。

此aguai 应该是ChinaCissp 上的”啊乖“吧,呵呵。

willchen : hehe,你说的是我的意思。Web层的安全问题大部分可以通过修改源代码来实现安全性,而web墙则可以弥补源代码无法修补的安全问题,再侧重于可用性上。

to ji 是的,我也在华安信达混的。就上俩个地方,cisps和弯曲。

to nauticar he 您说的太有道理了。一个网站系统如果要做代码审计,如果是漏洞非常多,本身程序设计非常不合理的话,这个做代码审计的投入就非常大了。还不如重做一个网站系统呢。所以需要web应用防火墙去防护web安全。

随着SOA应用的兴起,应加强web service防护,引入XML,SOAP消息的过滤检测机制。传统的网络防护必须尽快向数据、应用级防护转移,从基于IP的防护向基于ID、身份的防护转移。

如果没有技术细节支撑,仅仅是文字创新而已

斗点技术的料出来,否则仅靠宣传片面之词 难赢得大家信服ing。弯曲这大多数人喜欢骨头和肉 不喜欢皮呀 :)

难道是圈内牛人叉叉兵?

xxb哥们想了解哪个的技术细节,哪儿有不明白之处,可以提出来,欢迎技术讨论,正如大家说的,拿点干货出来。嘿嘿。

test

# aguai 于 2011-03-28 6:03 上午

噢,这不是广告帖,而是我称之为“伪创新”,如果是AD,首席大人也不给通过。因为国内外的WAF都是输入型的WAF,这个定义是输入型和输出型相结合的。无论数据是获取还是回显,都需要检测。在弯曲的都是大牛,稍微看一下就知道这个方式的好处了。我就不敢画蛇添足多嘴了。

。。。。out了。。。WAF难道不应该对输入和输出都进行检测么?其他WAF不是这样干的?

现在已经没有waf不是双向检测了吧?通篇看了,没有看出与其他的waf有多少特别之处。

“事后:拿走能发现,拿走看不了。“拿不走”事件触发了“能发现”。拿走看不了指数据库内容加密(不是单纯的MD5加密,而是多重加密算法结合,才能真正做到拿走看不了)”

—–是waf给加密还是服务器本身加密?如果是waf加密,那正常的数据获取者如何查看?如果已经判断是数据信息泄漏和窃取,为何不直接阻断掉?