Cisco并购ScanSafe 续. ACE WAF (Web Application Firewall)

作者 appleleaf | 2009-12-25 23:08 | 类型 行业动感 | 5条用户评论 »

|

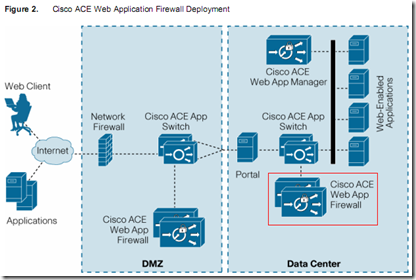

产品来源估计同Cisco并购Reactivity有关,Reactivity是主攻XML Gateway的厂商。Cisco的ACE Web Security Gateway(以后简称ACEW)是并购其大概一年之后推出的,并且基于相同的硬件平台推出了 XML Gateway,时间上吻合。深度挖掘了一把,其Admin Guide中mib库的路径和名称如下: /etc/reactivity/snmp/REACTIVITY-MIB.txt 还留着老公司的印记,因此推断,这款产品是从Reactivity购入的平台发展出来的,因为该公司名头不大,不像IronPort,Cisco保留该品牌成立了专门的产品线,而是被归入了ACE这个品牌下面。 至于ACE是(Application Control Engine)的简称,为Cisco的噱头,Cisco还有以之冠名的应用模块卡和Switch等几款产品,并不仅仅限于Web安全,但都是同应用安全相关的。 首先看看ACEW部署图 同IronPort的Web安全产品不同,很明显这款产品是保护Web Server的。 首先看看盒子的硬件组成: 参照该文档可知,这款产品硬件如下: 1. 1U的小盒子 2. 4个GE口 3. 两个双核Intel XeonCPU 4. 4G内存 5. 两块热插拔,SCSI硬盘 6. SSL加速卡,原文如下: The ACE Web Application Firewall appliance supports the nCipher CHIL® (hardware crypto hook) engine module and Cavium Nitrox XL Security Accelerator. 硬件架构本身简单,易于山寨,童叟无欺。 再看看它的安全feature • Full reverse proxy —- 运行在反向代理模式 安全feature本身创新不多,都是业界已有的东西。 最后看看license声明。 从PCRE到Open SSL,这些Open Source界顶呱呱的产品,在商业界也成了相关领域的标准配置,国内厂商也都莫不如此。看来这款产品我们和Cisco在同一起跑线上,做不好只能怪技不如人了。 我的一些疑问: 对于大型的ASP或者数据中心中的集群Web Server,业界是用什么设备进行安全防护的,这点我没有经验。如果使用这样的小盒子,对于Server成千上万的大客户那需要购买多少台啊。 我猜测的解决方案有三种: 1.在web server上定制软件的WAF模块,不买任何WAF硬件,对于像MS, Google这样的公司有这个实力。 2.部署大量的ACE之类的小Box 3.使用少量的高性能的大Box 如果读者有大型网站(Google,新浪,百度,阿里巴巴之类的)的安全维护人员,还请赐教。(待续) | |

雁过留声

“Cisco并购ScanSafe 续. ACE WAF (Web Application Firewall)”有5个回复

3.使用少量的高性能的大Box

如果读者有大型网站(Google,新浪,百度,阿里巴巴之类的)的安全维护人员,还请赐教。(待续)

期待中…..

1.在web server上定制软件的WAF模块,不买任何WAF硬件,对于像MS, Google这样的公司有这个实力。

×Apache的MODSecurity 2.5.1版本是一个很好的示范;这并不意味着只有MS、Google这样的公司具有这个实力…据我所知,有数家公司的安全团队具备这样的定制能力…

2.部署大量的ACE之类的小Box

×这种情况相对而言比较少,因为大量小盒子的管理压力会很高,

3.使用少量的高性能的大Box

×这种情况较多,基本上被Cisco、Radware、F5之类的应用负载均衡设备厂商所占据,二线阵营也有像Citrix收购的NetScaler等;毕竟一线互联网公司不缺乏带宽资源,也不缺乏对于运维安全的深刻理解,所不足的可能就只是…官僚作风与不同部门之间利益的冲突而使得安全问题的处置往往存在短板…

ps: 一线大站的代码在上线前至少都会经过不低于三轮的安全Review,迅雷安全中心在安全开发/代码审查方面做了很多的工作,因此近一年来,针对迅雷的挂马攻击等明显减少;而这对于前段硬件防护需求的成本降低是有促进作用的。

感谢Appleleaf在Web应用安全方面所撰写的一系列文章,Cisco所发力的“云”火墙正是得益于对Scansafe的收购和对Sensorbase等技术的整合,无可否认,C在整合方面的能力无人能出其右,正所谓“逢问何忙,云开悟伞”。

多谢billy指教,收藏兄台的留言,慢慢研究。

另外对于“基本上被Cisco、Radware、F5之类的应用负载均衡设备厂商…”。我觉得负载均衡设备throughtput可以很高,但是相应高端设备上是否同时提供Web安全功能,我还不太清楚。现在高端的web安全设备也就1,2个G。至少我还没有听到过那家公司可以提供10G的产品。

应用层的安全还是让应用来做,update方便,频繁一点,比外面接个盒子搞,效率和效果应该好不少。

1.在web server上定制软件的WAF模块,不买任何WAF硬件,对于像MS, Google这样的公司有这个实力。

MS,google至少也是部分基于第三方的解决方案,自己total solution不见得更好。