BGP安全之争(4) – SoBGP (Secure Origin BGP ) 方案

作者 appleleaf | 2010-02-28 03:07 | 类型 专题分析, 网络安全 | 2条用户评论 »

|

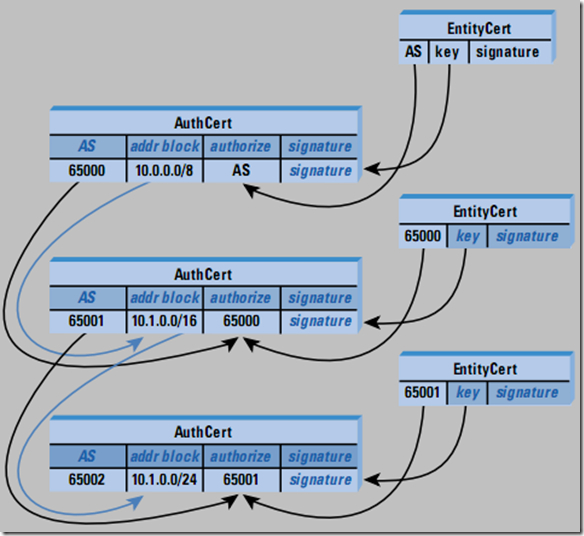

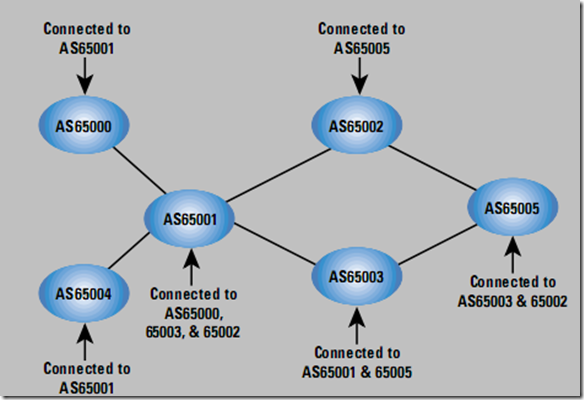

SoBGP是前文提到的Cisco的Russ White提出的,与SBGP相比,SoBGP是轻量级方案,不需要建立专用PKI,相对易于部署。代价就是安全性相应的降低了,可以cover的安全威胁少。 SoBGP同SBGP的信任模型不同,SBGP是专用的PKI系统,采用单一的trust root。而SoBGP采用web of trust模型, 顶级信任授权者可以可以是商用的公司例如Verisign,也可以是top-level backbone service provider。即SoBGP可以有一组顶端的信任授权机构,这也是针对某些对于SBGP的开销质疑的一种改进或tradeoff。 SoBGP的第一个目标是验证:Are You Authorized? 看下图: 上图是如何验证地址授权,右侧的实体证书就是前面提到的,每个AS一个,绑定公钥和AS Number,左侧是相应AS签名的地址块信息,细心的读者可以看到,其前缀空间的自上而下的包含关系。这个关系表明了自上而下的地址空间的分配授权。这个地方SBGP和SOBGP本质类似,只不过二者信任模型不同,前者只有一个trust anchor,后者使用了web of trust模型,这样可以利用现实世界中已有的trust anchor。 第二个目标是“Do You Really Have a Path? ” 这个地方是SoBGP的创新,每个AS签名并对外发布其直连的AS,并在BGP路由系统中传播,原理同路由本身的传播类似。系统稳定之后,最终每个BGP AS都可以建立全局的AS关联信息,形成Inernet连接全图如下: 对于收到的AS Path,AS可以在图中检查,看看是否真有此等路径,从而防范AS Path的伪造。对于这个idea笔者非常佩服,beautiful architecture。但是仔细想想,如果攻击者改动了AS Path且使得AS Path在图中存在则SoBGP就检查不出来了,因此对于AS Path的真实性,SoBGP只是部分解决。 其他的BGP安全方案还有多套,笔者印象中至少看到4,5个(例如IRV-Internet Route Verification 之类的),还有一些中外学生的论文提出了解决方案等等。另外目前SIDR正在制定BGP安全标准,已发布了6篇工作组draft,其中Steve参与了大多数文稿的制定,看来姜还是老的辣,他老哥还是占了上风。不过目前还没有一篇正式的RFC公布,任重而道远。有感兴趣的读者可以补补笔者这个系列,例如目前的工作组draft内容,走向以及其它的BGP安全解决方案,估计至少还可以补出4篇来,这些都源于BGP协议本身的重要性。 | |

雁过留声

“BGP安全之争(4) – SoBGP (Secure Origin BGP ) 方案”有2个回复

“这个地方是SoBGP的创新,每个AS签名并对外发布其直连的AS,并在BGP路由系统中传播,原理同路由本身的传播类似。系统稳定之后,最终每个BGP AS都可以建立全局的AS关联信息” --这岂不是把BGP往IGP link state去绕了吗?

这里的AS关联信息仅仅用于AS Path的安全检测,而不用于路由计算,这样可以完全兼容标准BGP。