Palo Alto Networks

作者 William | 2014-01-09 09:38 | 类型 网络安全, 行业动感 | 4条用户评论 »

|

硅谷(Silicon Valley)位于美国加利福尼亚州,是全球高科技企业的集中地,无论是传统的IT企业甲骨文,惠普,思科还是互联网巨头Google,Facebook,均诞生于此。 不过需要注意的是在加州的地图上,其实找不到一个叫做硅谷的地方,传统上硅谷指的是从斯坦福大学(Stanford University)向南,经圣何塞(San Jose)到圣塔克拉拉(Santa Clara)的这一块狭长区域。 今天广义上的硅谷,实际上包括湾区一带从旧金山(San Francisco),奥克兰在内的北加州以101公路贯穿南北的广大地区,可以说,加州的高科技公司都在硅谷,而我们今天的主角Palo Alto Networks也不例外。

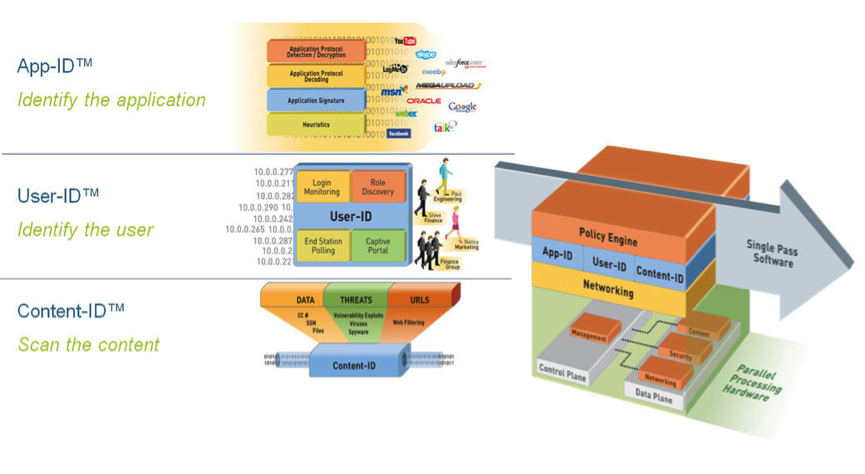

在网络安全行业,2004年硅谷的传奇防火墙安全公司NetScreen被Juniper40亿美金收购,是当时网络安全行业最大规模的并购,这一记录直到Intel用76亿美金收购McAfee才被打破。 而Palo Alto Networks(以下简称PAN)是由前NetScreen员工Nir Zuk等被Juniper收购后不久辞职创办,并于2012年在纽约股票交易所成功上市,现市值高达30亿美金。PAN的工程师团队实力强大,拥有多项跨时代技术专利:状态检测(stateful inspection),入侵检测(intrusion prevention)等,有丰富的网络安全行业经验。 PAN是下一代防火墙(Next Generation Firewall / NGFW)概念的缔造者, 目前产品的主要客户为IDC和大中型企业,最高性能可处理20G的流量。在其提出这个概念的初期,并不为业内所看好,当时行业主推在统一威胁管理(UTM)概念,对于势单力孤的PAN所提出的NGFW,友商们更多的是不屑一顾,并没有特别的重视,但是今天,NGFW已经成为业内的一个新产品方向,也迫使各家安全厂商纷纷推出了自己的NGFW产品。 PAN的产品的核心技术有三块: 通过专利的应用识别技术,可以分析各种标准和非标准的协议,从而准确识别网络流量中的应用,这一点类似网络入侵防护系统(NIPS)的协议识别。 整合了微软Exchange服务器,AD服务器和Novell eDirectory服务,在企业内部可以非常方便的将网络事件定位到用户。 可提供网络钓鱼保护,防护漏洞攻击,恶意软件和恶意C&C流量。

4.WildFire 近年来网络安全中最热门的两个概念Cloud和APT的集合,在PAN叫做Wildfire:在遇到可疑复杂的文件样本时,将该文件在云环境的沙盒(Sandbox)中执行,在确保无安全隐患的同时精确分析文件行为。 数据可视化 传统的安全设备思路主要是对于攻击事件进行响应,比如是否有恶意的扫描行为,是否有病毒传播,但这都属于事后控制,发现时往往攻击已经发生,而且在一切基于Web的今天,无法做到准确应用控制。 PAN的思路是分析企业流量的常见应用,包括流量中的企业级别应用CRM如Salesforce,企业协作应用Yammer; 社交应用Facebook, Twitter;即时通讯应用Skype,Gtalk;文件分享应用Dropbox等等。这是因为攻击路径随着互联网的发展已经发生了巨大的变化,适应这些变化才能更好地为用户的服务,进而防护复杂的可能来自上述各个渠道的威胁。 高性能架构

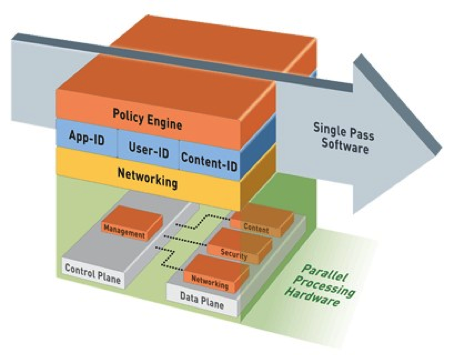

PAN能成功从UTM产品中突围,创造独立的下一代防火墙产品,高性能处理功不可没,而其中的Single-Pass Parallel Processing体系架构就是其中的核心。(下图)

传统的IPS和UTM等安全设备大量功能基于DPI(深度包检测)技术,在工作时会大量使用特征匹配,随着网络应用,攻击类型和网络带宽的飞速增加,在开启多项或者全部检测、防护功能时,即使采用多核处理器并行处理技术,在复杂的攻击和高流量环境下也力不从心,全功能启用会对性能造成较大影响,延时会几何数增加甚至导致设备Crash,这也是很多安全设备默认都会不会开启全部功能的直接原因。

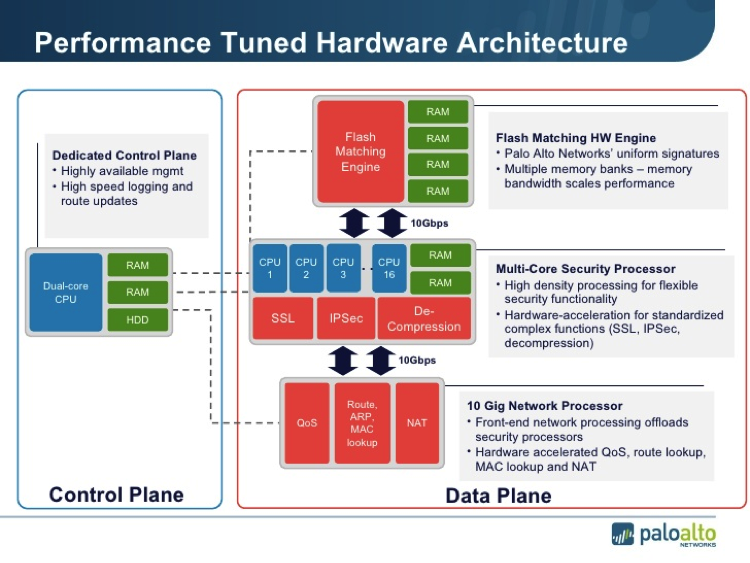

类似Juniper的操作系统JunOS,PAN的操作系统称为PANOS。而Single-Pass Parallel Processing在PAN硬件架构中的亮点是三个独立的专用处理器。 一个硬件网络处理器,主要负责硬件加速服务质量(QoS),路由寻址和NAT等消耗性能较大的操作;一个多核安全处理器处理复杂的SSL,IPSec和解压缩(Decompressoion)流量;一个Flash-matching引擎,PAN独特的插件处理引擎,支持多内存通道极大的提升了处理速度。 简单来说,PAN产品的硬件架构允许在可预期的时间内一次性并行处理多种检测,比如病毒,钓鱼网站,漏洞攻击等,正是这种架构上的突破性创新和可视化的优秀设计,让PAN从传统的UTM时代杀出重围。 除了互联网化的数据处理识别之外,PAN也持续在安全研究方向进行投入,安全研究团队独立报告了包括Adobe等厂商的安全漏洞,进一步提升了其在安全行业的声誉。 在2013年,为了应对越来越对的移动设备安全问题,PAN和CITRIX针对移动设备管理(Mobile Device Management)方面达成了合作,同时使用以上两家公司产品的客户,可以在在享受移动生活的同时,解决BYOD(Bring Your Own Device)现象所带来的威胁。 从市场布局上来看,PAN已经在硬件安全,云安全和移动安全上进行了积极的尝试并收到了很好的效果,期待在未来特别是APT方向继续给业界带来创新的惊喜。 | |

雁过留声

“Palo Alto Networks”有4个回复

这个感觉和以前那个评测比起来好像有点差距啊,以前那个拆机的评测文章找不到了,有哪位可以共享一下?

flash match engine是用fpga做的dfa吗?

to Yimo,

你说的是这篇吗?http://www.valleytalk.org/2009/12/30/pan硬件体系结构一览/

to digiwolf,

Yes! 这个是我第一次来弯曲看的文章!嗯重温一下,谢谢!前几天腰疼….